Cloudflare“防CC、防DDOs攻击”设置教程

很多新手初次用Cloudflare的时候,估计还不会设置防CC、防DDOs攻击?下面就来给大家讲解一下。

一、Cloudflare > 概述

1、打开Cloudflare,找到要防御的站点,点击“概述”页面。

例如:fujieace.com

二、Cloudflare > 安全性 > 设置

1、安全级别 设置为:高

默认安全级别是:中;如果你要防DDOs攻击就要设置为高。

2、质询通过期 设置为:默认30分钟;

一般用默认的即可!也不用怎么管,我个人建议15到30分钟,也不能设置太小让质询过于太频繁。

3、浏览器完整性检查 设置为:打开

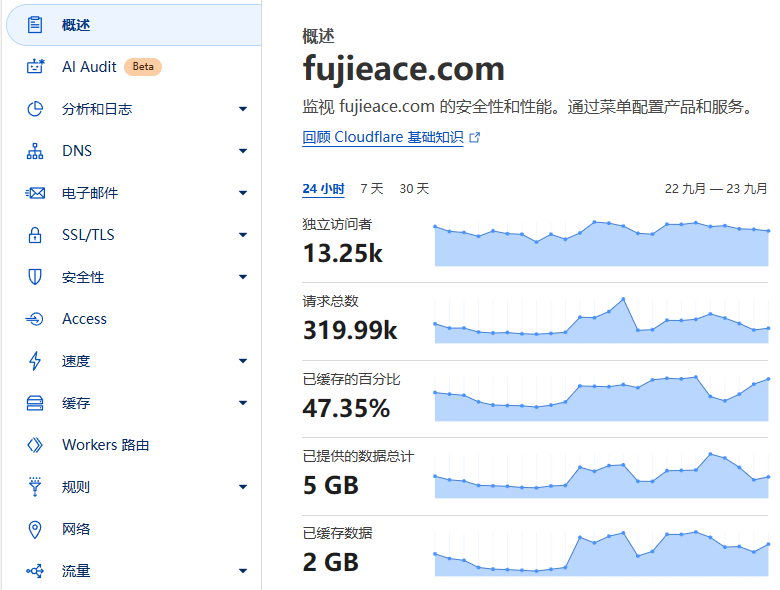

三、Cloudflare > 安全性 > DDos

1、点最右边的“部署DDos 替代”按钮。

2、替代名称:可随意写,例如:fujieace.com DDos

3、规则集操作:阻止;

4、规则集敏感度:高;

5、配置完记得点右下角的“保存”按钮。

四、Cloudflare > 安全性 > 自动程序

1、自动程序攻击模式:开启

2、阻止 AI 爬虫程序和爬网程序:开启

五、Cloudflare > 安全性 > WAF

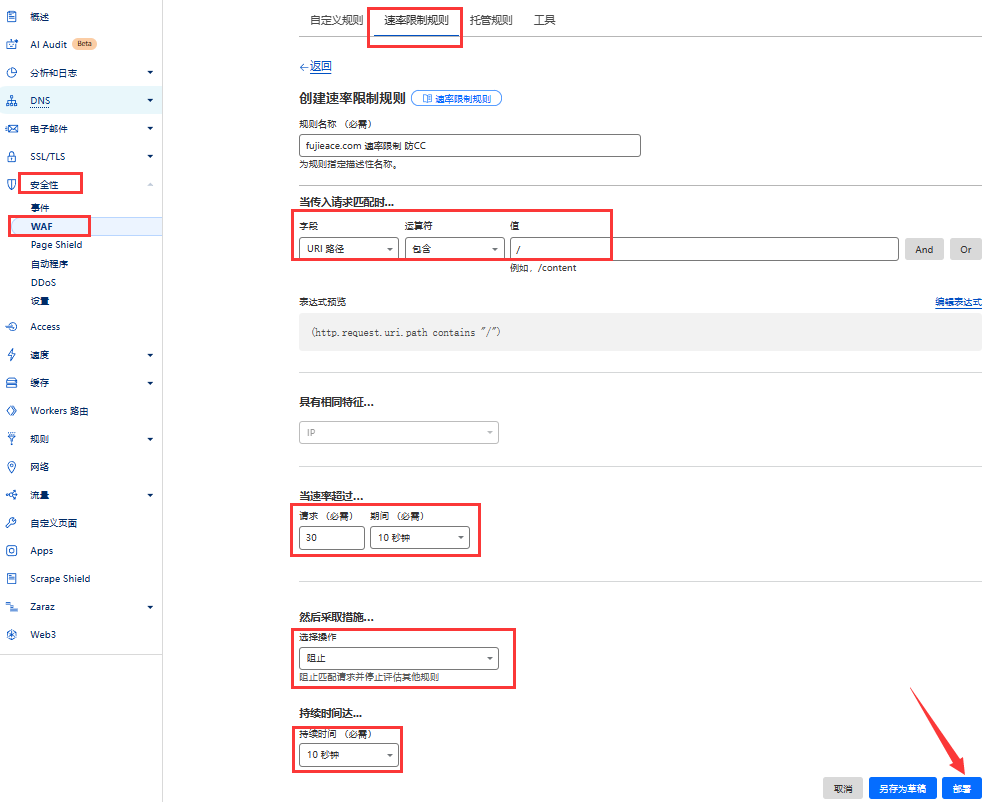

1、点击“速率限制规则”选项;

2、规则名称:可随意写,例如:fujieace.com 速率限制 防CC

3、当传入请求匹配时:URL路径 包含 /

4、具有相同特征:IP

5、当速率超过:期间 10秒钟 请求超过 30

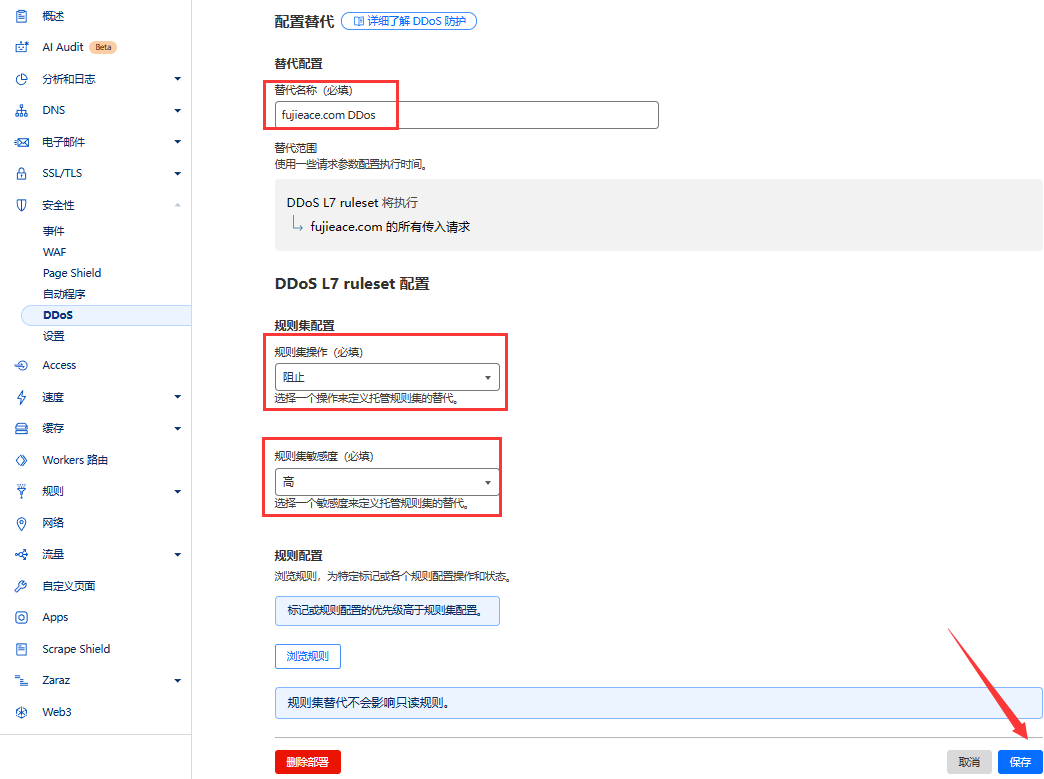

这里感觉有一个小BUG,10秒请求超过30次会造成网页不能正常访问,Cloudflare计算的请求不是按照整个网页页面来计算的,一张图片,一个JS、一个CSS等都各算是一个请求。

我粗略估计了一下,我的博客网页所有的请求至少要200,有的页面甚至要300个才够。这点大家需要注意一下!当然,这只是一个预估值,具体还是要根据自己网站实际来设置最佳。可以借助浏览器的开发者工具(F12 调出)来查看自己网站打开加载完成后的总请求次数,如下图:

这里最好只对特定的请求进行速率限制,例如:API接口;

6、然后采取措施:阻击

7、持续时间达:10秒

8、点击“部署”按钮。

六、Cloudflare > 安全性 > WAF

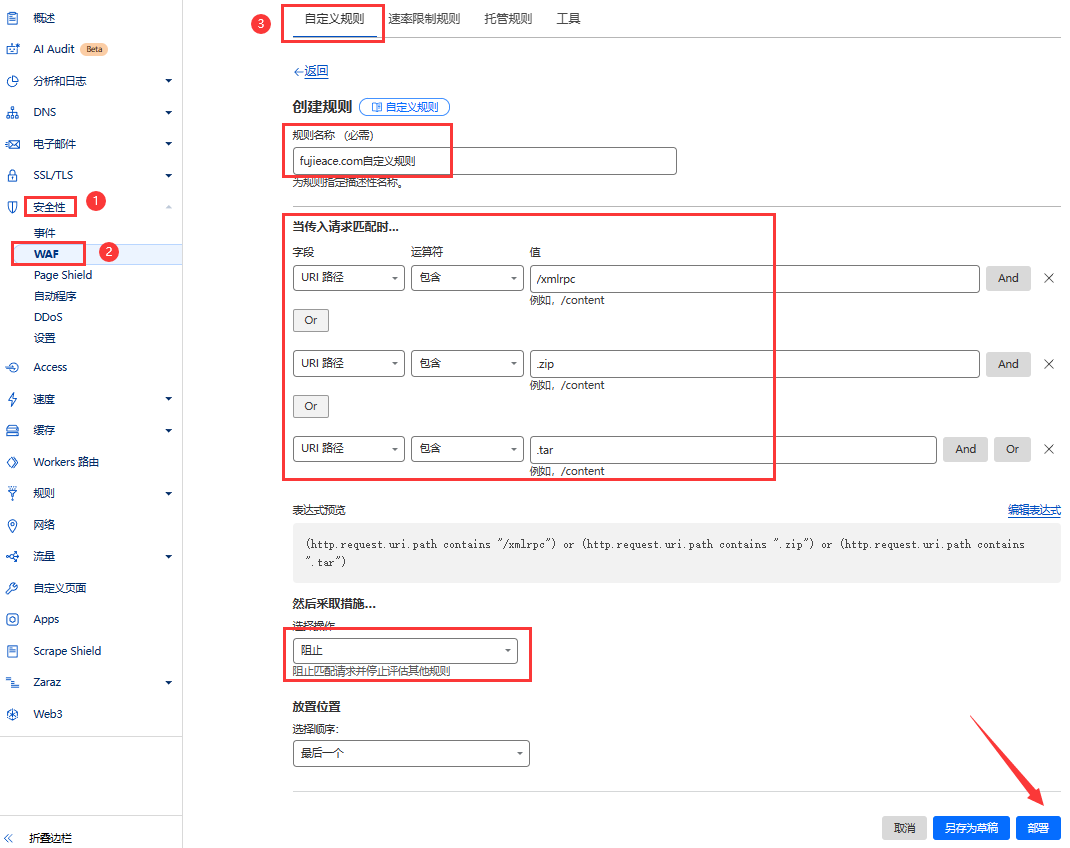

1、点击“自定义规则”选项;

2、规则名称:规则名称:可随意写,例如:fujieace.com自定义规则

3、当传入请求匹配时:

以下是我简单写的一个示例,可以点击“编辑表达式”复制过去。

(http.request.uri.path contains "/xmlrpc") or (http.request.uri.path contains ".zip") or (http.request.uri.path contains ".tar")注意:这个“自定义规则”得根据你个人的需求来,并不是通用的,每个程序、项目都是不一样的。

4、然后采取措施:阻击

这里就不一定100%要是“阻击”,可以“托管质询”,也可以“JS质询”。

我个人在自定义规则这里一般只用两种,要么”阻击“,要么”交互式质询“。跳过我肯定是从来不用的,既然都到自定义规则这里了,怎么可能跳过?

5、放置位置:一般默认即可!

这里主要是调整自定义规则的优先级,后期也可以修改。

6、点击“部署”。

七、Cloudflare > 网络

1、把 洋葱路由“关掉”。

总结:

Cloudflare主要就是安全级别的调整:将安全级别设置为高,这有助于加强网站的安全防护,减少潜在的攻击面。还有就是“部署DDos 替代”,Cloudflare默认是不会自动帮你部署的。

延伸阅读:

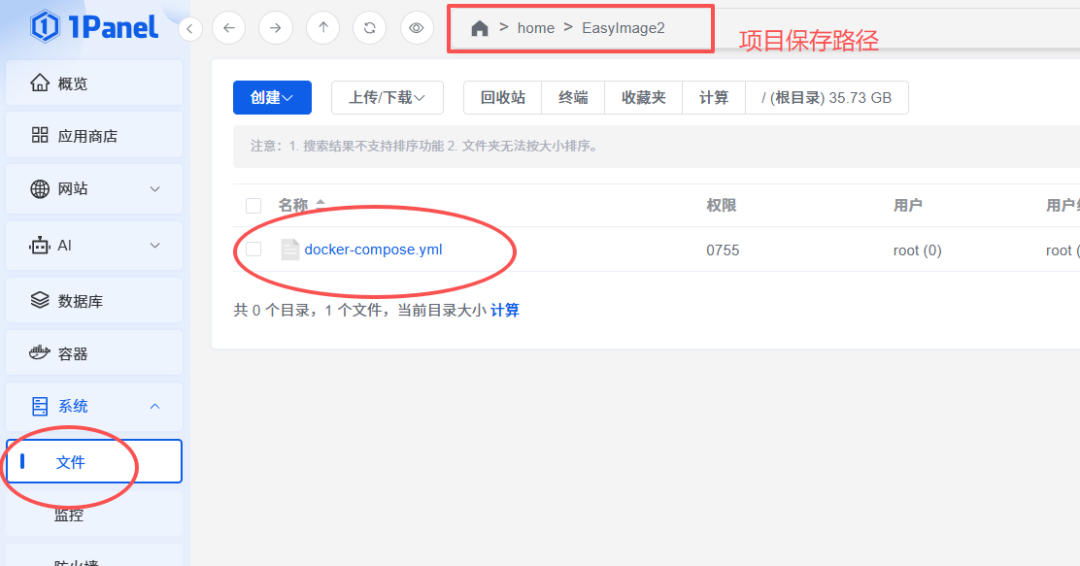

低成本自建图床!永久免费替代七牛云,支持水印+压缩+私有部署,完美搭配PicGo!

上期介绍了七牛云免费图床的搭建方法及教程,但是七牛云随着你数据量的加大,仍旧可能会有一丢丢的流量费用,所以今天 再给大家...

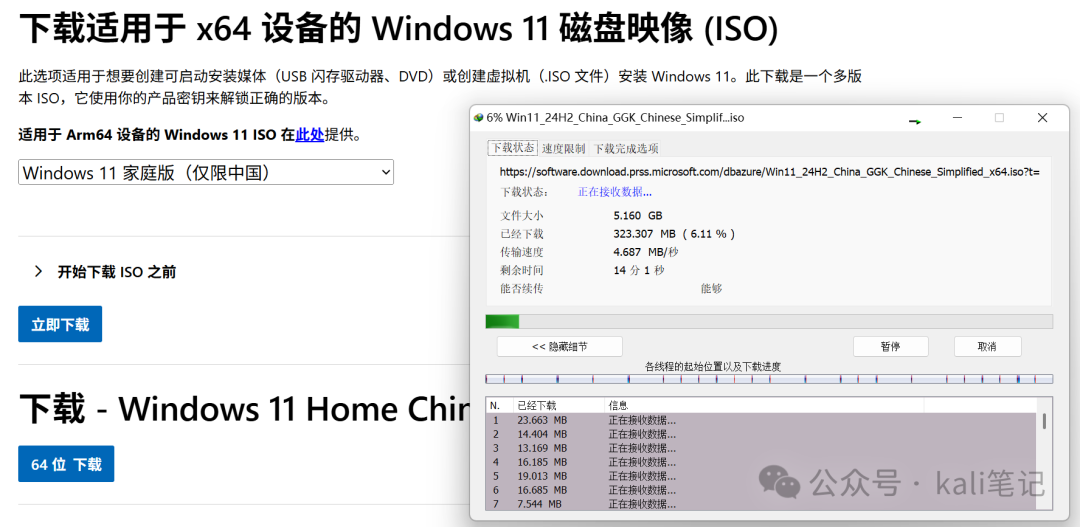

在Linux环境中制作Windows启动盘

目前在市面上存在很多U盘启动制作工具。如老牌工具大白菜等、但是这些工具或多或少都带一点私活。我们又该如何制作纯U盘启动工...

前端必看:比 js 快几十倍的前端语言来了

当我们聊前端,第一反应肯定是 JavaScript。无论是操作 DOM、调用 API,还是开发复杂的应用,JS 一直是前...

一键自动化重装操作系统(Linux / Windows)

官方文档:https://netboot.xyz/docs亮点一键安装 Linux,支持 19 种常见发行版一键安装 W...

VMware ESXi 7.0和vCenter Server 7.0安装部署

组件介绍:1、VMware ESXi 7.0VMware ESXi 是 VMware 推出的一种裸金属虚拟化管理程序,可...