利用DNS 枚举获取子域名

每个域名都会通过DNS指向特定的IP地址。通过枚举DNS的方法,我们可以知道指向当前IP地址的域名有哪些。从而收集我们我需要的子域名,以方便我们后期的肾透。

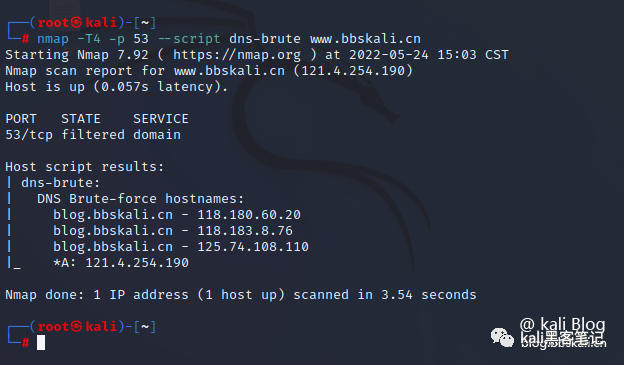

01 nmap

nmap将尝试使用 DNS 服务协议发现主机。通过发送DNS-SD查询并收集所有响应。通过对常见子域的暴力猜测来枚举 DNS 主机名。我们只需加dns-brute.srv 参数即可。dns-brute 还能尝试枚举常见的 DNS SRV 记录。对于 IPv4 和 IPv6,通配符记录分别列为*A和*AAAA。

nmap -T4 -p 53 --script dns-brute www.bbskali.cn

02 DNSEnum

DNSEnum是多线程 的Perl脚本,用于枚举DNS信息。

🌈特色

- 获取主机的地址(

A记录)。 - 获取名称服务器。

- 获取

MX记录。 - 在名称服务器上执行axfr查询并获取BIND版本。

- 通过谷歌抓取获取额外的名称和子域名(谷歌查询=

allinurl:-www site:domain)。 - 文件中的暴力破解子域还可以在具有

NS记录(全部线程化)的子域上执行递归。 - 计算 C 类域网络范围并对其执行

whois查询。 - 对网络范围(

C类或/和whoisnetrange)。

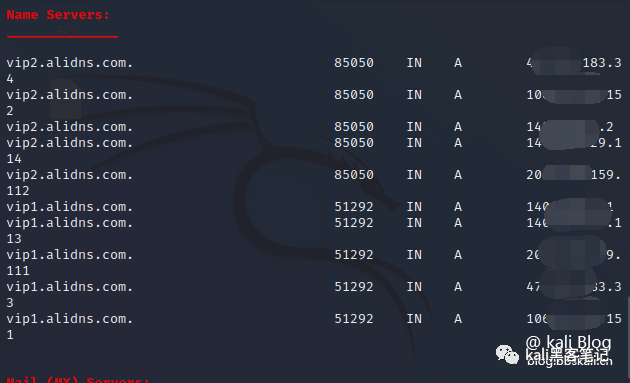

dnsenum --noreverse -o bbskali.xml bbskali.cn

03 DNSRecon

🦌特色

- 检查区域传输的所有

NS记录 - 枚举给定域(

MX、SOA、NS、A、AAA、SPF和TXT)的常规 DNS 记录 - 执行常见的

SRV记录枚举。 - 对给定

IP范围或CIDR执行PTR记录查找 - 检查 DNS 服务器 缓存记录是否为

A、AAAA和CNAME记录提供了文本文件中的主机记录列表以进行检查。枚举本地网络中的常见 DNS 记录 使用Google枚举主机和子域。

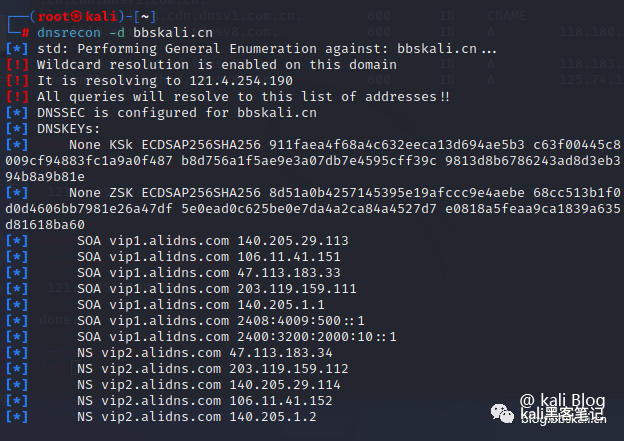

dnsrecon -d bbskali.cn

04 fierce

该工具是一个域名扫描综合性工具。它可以快速获取指定域名的DNS服务器,并检查是否存在区域传输(Zone Transfer)漏洞。

参数说明:

--domain 指定查询的域名。

--dns-file 用文件指定反向查询DNS服务器列表。

--wide 扫描入口IP地址的c段,会收集到更多的信息,产生大流量。

--search 指定dns服务器。

fierce --domain bbskali.cn

05 dnsmap

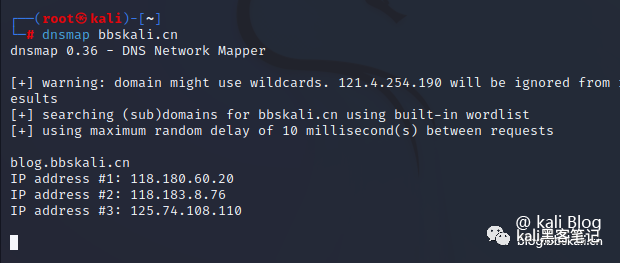

dnsmap 只有字典爆破一个手段来收集目标的 dns 信息,不像 dnsenum那样可以通过搜索引擎、whois 查询、区域传输等其他手段获取 dns 信息。

dnsmap bbskali.cn

06 结束语

在后期实际的肾透中,子域名收集的意义在于当主站A通过测试,没有任何可下手的地方。但是我们可以通过旁站B的漏洞拿下主站。也是所谓的迂回之计矣!

延伸阅读:

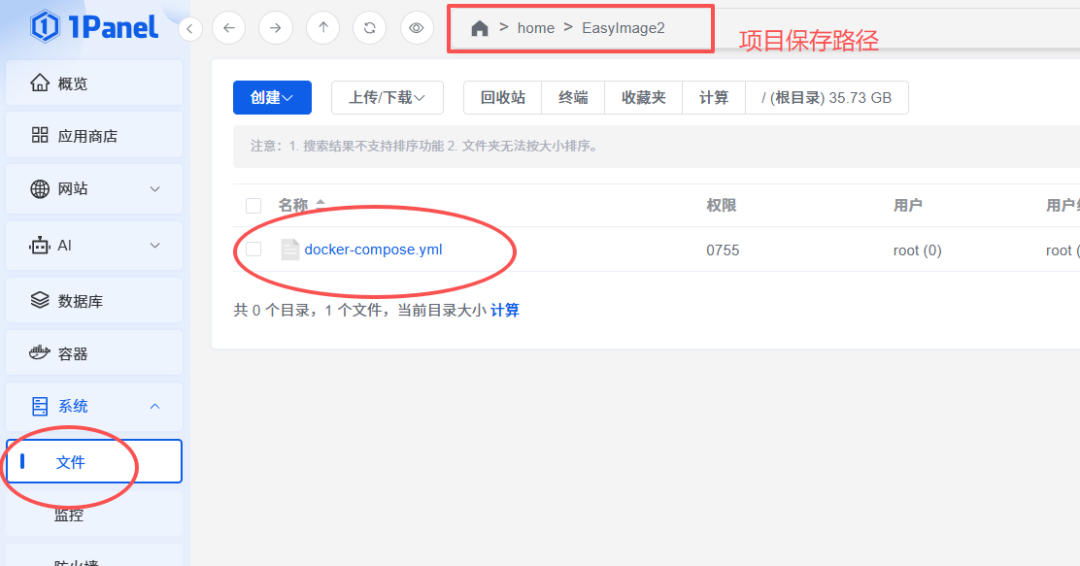

低成本自建图床!永久免费替代七牛云,支持水印+压缩+私有部署,完美搭配PicGo!

上期介绍了七牛云免费图床的搭建方法及教程,但是七牛云随着你数据量的加大,仍旧可能会有一丢丢的流量费用,所以今天 再给大家...

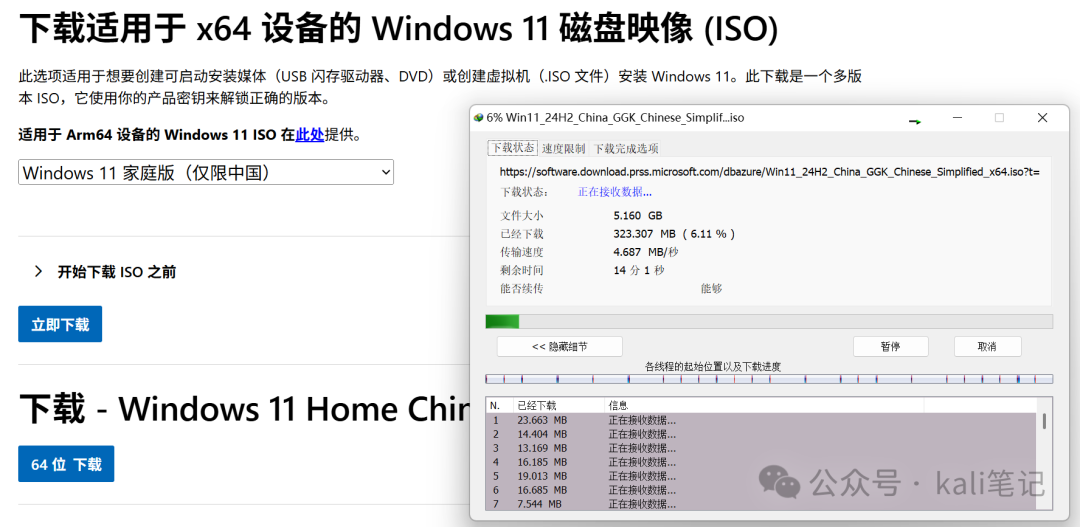

在Linux环境中制作Windows启动盘

目前在市面上存在很多U盘启动制作工具。如老牌工具大白菜等、但是这些工具或多或少都带一点私活。我们又该如何制作纯U盘启动工...

前端必看:比 js 快几十倍的前端语言来了

当我们聊前端,第一反应肯定是 JavaScript。无论是操作 DOM、调用 API,还是开发复杂的应用,JS 一直是前...

一键自动化重装操作系统(Linux / Windows)

官方文档:https://netboot.xyz/docs亮点一键安装 Linux,支持 19 种常见发行版一键安装 W...

VMware ESXi 7.0和vCenter Server 7.0安装部署

组件介绍:1、VMware ESXi 7.0VMware ESXi 是 VMware 推出的一种裸金属虚拟化管理程序,可...